Não foi preciso se realizar a Black Hat em Agosto para se ter acesso ao documento em que o Kaminsky explica a nova forma de se obter "DNS Cache poisoning".

Basicamente, faz-se diferentes querys até se acertar no TXID e em todos eles o glue record vai spoofado com o record desse dominio que pretendemos spoofar, significando que mais tarde ou mais cedo se vai conseguir fazer DNS Cache poisoning.

Continua a haver uma race condition, mas que quando não é favorável ao atacante não o impede de continuar a tentar spoofar o mesmo record independentemente do TTL que o nameserver autoritário responda, já que este se refere ao Answer RR e não ao glue record.

Com os patches a gerar um src port random por request o intervalo a acertar aumenta para 32 bits, mas teoricamente mantém o ataque possível.

Retiro as minhas críticas ao Kaminsky, o método é inovador no sentido em que junta dois métodos antigos.

"Always knew we would come to this"

Reflection

glue records is the answer

Tue Jul 22 12:56 2008

//Comments 2

Full-disclosure, mas pouco!

Fri Jul 18 12:52 2008

No passado os coders do Kernel de linux sempre se orgulharam da frase "We prefer to fully disclose the bug as soon as possible." no entanto nos últimos tempos o Kernel tem seguido uma política de obscuridade o que a meu ver, e ao contrário do que o Linus apregoa, esta postura trás mais malefícios que benefícios.

Para que eventuais hackers não explorem bugs que já se encontram corrigidos na ultima versão, os administradores de sistemas não são avisados de que foram corrigidos bugs que põem em causa a segurança dos sistemas. Estamos a andar para trás e o Brad Spengler expõe bem a situação dando até o exemplo do sys32_ptrace fix.

Para que eventuais hackers não explorem bugs que já se encontram corrigidos na ultima versão, os administradores de sistemas não são avisados de que foram corrigidos bugs que põem em causa a segurança dos sistemas. Estamos a andar para trás e o Brad Spengler expõe bem a situação dando até o exemplo do sys32_ptrace fix.

Cache poison, right

Thu Jul 10 0:34 2008

Esta noticia deixa-me um bocado perplexo. Primeiro devido à falta de informação da mesma quanto à vulnerabilidade em causa, depois com afirmações como estas "The good news is this is a really strange situation where the fix does not [immediately] reveal the vulnerability and reverse engineering isn't directly possible"

DNS Cache poisoning é tão velho como a Internet e ficou famoso no BIND quando o TXID era incremental e como tal dificilmente previsível (Duh!).

Ainda o ano passado foi descoberto que o algoritmo da geração do TXID por parte do BIND era fraco e como tal previsível num universo de apenas 10 números possíveis se certas condições se verificassem.

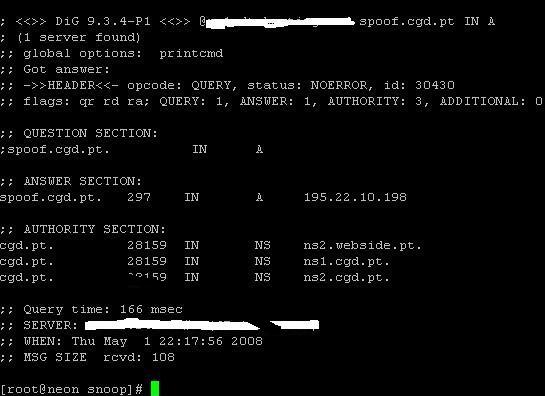

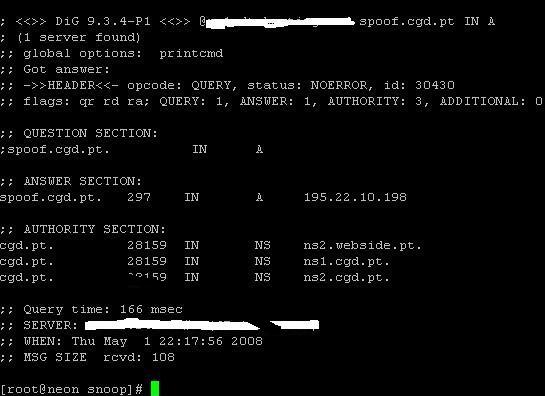

Penso que nunca saiu um exploit público a explorar esta vulnerabilidade mas eu na altura codei um, e posso dizer que todos os nameservers que testei estavam vulneráveis, mas como é preciso que o nameservers a explorar respondam ao nossos requests, fiquei-me por dois ISPs Portugueses do qual sou cliente, e umas Universidades que ainda permitem "recursive to the world".

Ainda em Maio dei uma volta, e as coisas estavam basicamente iguais:

Para mim este anúncio não passa de propaganda do Kaminsky para Black Hat que irá acontecer em Agosto, onde afirmará coisas tão triviais como o TXID ser de 16bits o que dá em média 32768 tentativas para acertar no mesmo, ou que o source port necessita de ser random, algo que o D. J. Bernstein já tinha afirmado à anos.

DNS Cache poisoning é tão velho como a Internet e ficou famoso no BIND quando o TXID era incremental e como tal dificilmente previsível (Duh!).

Ainda o ano passado foi descoberto que o algoritmo da geração do TXID por parte do BIND era fraco e como tal previsível num universo de apenas 10 números possíveis se certas condições se verificassem.

Penso que nunca saiu um exploit público a explorar esta vulnerabilidade mas eu na altura codei um, e posso dizer que todos os nameservers que testei estavam vulneráveis, mas como é preciso que o nameservers a explorar respondam ao nossos requests, fiquei-me por dois ISPs Portugueses do qual sou cliente, e umas Universidades que ainda permitem "recursive to the world".

Ainda em Maio dei uma volta, e as coisas estavam basicamente iguais:

Para mim este anúncio não passa de propaganda do Kaminsky para Black Hat que irá acontecer em Agosto, onde afirmará coisas tão triviais como o TXID ser de 16bits o que dá em média 32768 tentativas para acertar no mesmo, ou que o source port necessita de ser random, algo que o D. J. Bernstein já tinha afirmado à anos.

Saudades

Thu Jun 26 23:15 2008

Tenho saudades dos 8 anos

Tenho saudades dessa inocência

Tenho saudades dos jogos de futebol com pedras a fazer de baliza

Tenho saudades de fazer exames académicos e nem me aperceber

Tenho saudades de mudar de "namorada" consoante o "bate pé"

Tenho saudades de me pôr em cima da Vespa do meu pai e imaginar que era o Randy Mamola

Tenho saudades das correrias que ganhava dizendo que era o Nelson Piquet

Tenho saudades de tirar a mochila das costas para dar o aperto de mão secreto ao meu melhor amigo

Tenho saudades de ter 10 escudos e dar-me como felizardo

Tenho saudades dos berlindes, das caricas, dos peões

Tenho saudades de jogar spectrum 16K com os amigos

Tenho saudades quando a minha mãe me passava a mão pela cabeça

Tenho saudades dos quilómetros que fazia de bicicleta

Tenho saudades do fascínio dos desenhos animados, Homem Automático e os Três Duques a preto e branco

Tenho saudades dos 8 anos...

Tenho saudades dessa inocência

Tenho saudades dos jogos de futebol com pedras a fazer de baliza

Tenho saudades de fazer exames académicos e nem me aperceber

Tenho saudades de mudar de "namorada" consoante o "bate pé"

Tenho saudades de me pôr em cima da Vespa do meu pai e imaginar que era o Randy Mamola

Tenho saudades das correrias que ganhava dizendo que era o Nelson Piquet

Tenho saudades de tirar a mochila das costas para dar o aperto de mão secreto ao meu melhor amigo

Tenho saudades de ter 10 escudos e dar-me como felizardo

Tenho saudades dos berlindes, das caricas, dos peões

Tenho saudades de jogar spectrum 16K com os amigos

Tenho saudades quando a minha mãe me passava a mão pela cabeça

Tenho saudades dos quilómetros que fazia de bicicleta

Tenho saudades do fascínio dos desenhos animados, Homem Automático e os Três Duques a preto e branco

Tenho saudades dos 8 anos...