DNS Cache poisoning é tão velho como a Internet e ficou famoso no BIND quando o TXID era incremental e como tal dificilmente previsível (Duh!).

Ainda o ano passado foi descoberto que o algoritmo da geração do TXID por parte do BIND era fraco e como tal previsível num universo de apenas 10 números possíveis se certas condições se verificassem.

Penso que nunca saiu um exploit público a explorar esta vulnerabilidade mas eu na altura codei um, e posso dizer que todos os nameservers que testei estavam vulneráveis, mas como é preciso que o nameservers a explorar respondam ao nossos requests, fiquei-me por dois ISPs Portugueses do qual sou cliente, e umas Universidades que ainda permitem "recursive to the world".

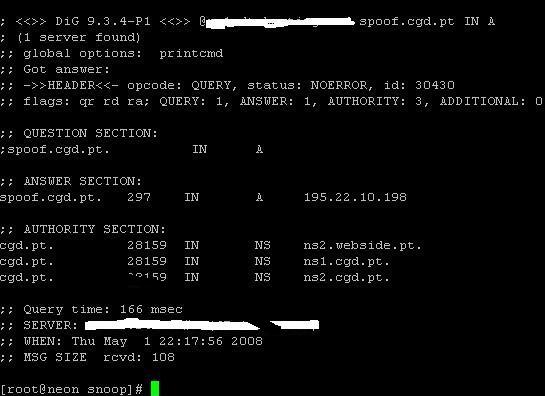

Ainda em Maio dei uma volta, e as coisas estavam basicamente iguais:

Para mim este anúncio não passa de propaganda do Kaminsky para Black Hat que irá acontecer em Agosto, onde afirmará coisas tão triviais como o TXID ser de 16bits o que dá em média 32768 tentativas para acertar no mesmo, ou que o source port necessita de ser random, algo que o D. J. Bernstein já tinha afirmado à anos.