A semana passada foi descoberto no motor de rending das imagens JPEG um overflow na biblioteca GDI+ do Windows que permite introduzir shellcode com o intuito de controlar o sistema.

A semana passada foi descoberto no motor de rending das imagens JPEG um overflow na biblioteca GDI+ do Windows que permite introduzir shellcode com o intuito de controlar o sistema.Sendo assim, basta um utilizador tentar visualizar uma suposta imagem que anteriormente foi "preparada" para explorar o overflow, para que este esteje a executar código sem se aperceber. Esse código depende do shellcode que se introduz, e como neste bug existe espaço para 2500 bytes, isto permite por exemplo fazer blind de um socket a servir um cmd.exe.

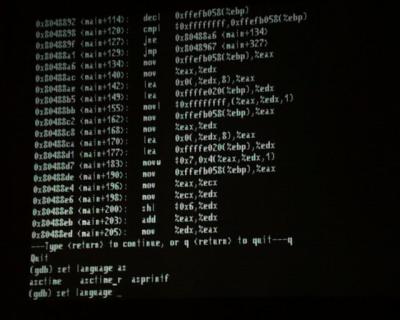

Andei a ver alguns dos programas que exploravam esta vunerabilidade, mas nenhum deles conseguia atacar o meu Windows XP SP1, este insucesso nao se devia ao facto de o sitema não estar vuneravel, mas porque como se trata de um Windows XP em Português, algumas posiçoes de memória são diferentes e dava segmentation fault. Lá me pus com o gdb a ver as posições de memoria para encontrar o meu RET e consegui reproduzir o ataque que me dava acesso remoto á maquina, com os privilégios do user que "visualizava" a imagem.

Da mesma maneira que eu andei a "brincar" com o exploit, também outras pessoas o fizeram, mas com intuitos mais maléficos e perigosos. Sendo assim, já existem a circular pela internet vírus que exploram esta vunerabilidade, e para isso basta visualizar um site, ou receber uma imagem por correio ou (coloque aqui a sua maneira preferida de ver imagens).

As boas noticias são que o Windows XP SP2 não esta vuneravel, para os outros devem instalar o patch.

Não seria irónico que a imagem referente a este assunto explorasse este bug?