A política de segurança por parte da Microsoft é-me cada vez mais ambígua.

A política de segurança por parte da Microsoft é-me cada vez mais ambígua.No dia 18 deste mês foi descoberto uma vulnerabilidade na implementação da Stack TCP/IP do kernel do Windows que permite um DoS remotamente a uma conecção especifica.

Seria de esperar que uma empresa, que anda à uns anos a esta parte a proclamar que a segurança é uma prioridade nos seus produtos, disponabiliza-se um patch de modo a corrigir o bug mas ao invés a Microsoft comunica o ridículo.

"there hasn’t been a report until now of an attack based on this bug, and that is why no other measures have been taken in this matter."

Mas que política é esta de só corrigir bugs quando existe conhecimento público da exploração do mesmo? Ou será que a Microsoft só porque o Windows XP SP2 e o Windows 2003 SP1 não estão vulneraveis acha que não tem responsabilidades em relação ás outras versões que ainda não deu como descontinuadas? Como possuídor de alguns windows 2000 sinto-me defraudado.

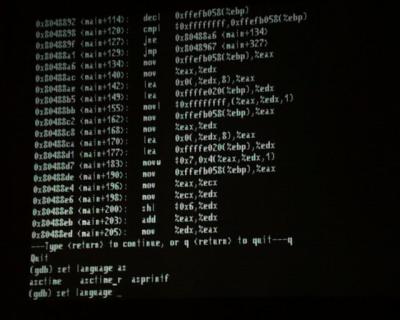

Por outro lado acho impossível que já não existam exploits para este bug a circular no underground pois a sua exploração parece-me trivial, e tudo o que se precisa de saber está aqui.

Basta verificar o "sequence number" antes do timestamp para este ataque passe a ser virtualmente impossível, mas parece que isso é muito trabalho para a Microsoft. Conforme o fim de semana decorrer, secalhar "obrigo" a Microsoft a lançar um patch fazendo um exploit baseado neste que anteriormente tinha feito, é so adicionar uns ciclos e mudar uns parâmetros e voilá (Ok, nunca é assim tão simples ;)

UPDATE(23/05/2005): Como seria de prever, um dia depois de ter feito este comentário surgiu um exploit público para o bug e pela source pode-se constactar a trivialidade do mesmo. Será que a Microsoft agora já irá trabalhar num patch?